Webinaire | Votre plan de relève TI est-il vraiment prêt pour une cyberattaque ?

Les résolutions en 2026 pour la protection d’identité

.jpg?width=1667&height=1110&name=26Q4_NOV_AMBS_Axya_Webinaire-Blog%20(1).jpg)

Webinaire | Moderniser l’approvisionnement en période d’incertitude

L’intelligence artificielle : un allié clé pour renforcer la cybersécurité

Webinaire | Protégez vos données et renforcez votre cybersécurité

.jpg?width=1200&height=800&name=ImageArticleIBM%20(1).jpg)

Quelles sont les cyberattaques les plus fréquentes en 2025 ?

Cybersécurité : S’adapter à l’ère de l’IA

Comment l'ordinateur central et l'infonuagique coexistent pour la sécurité

Réduire les cyberrisques avec l'intelligence artificielle et l'automation

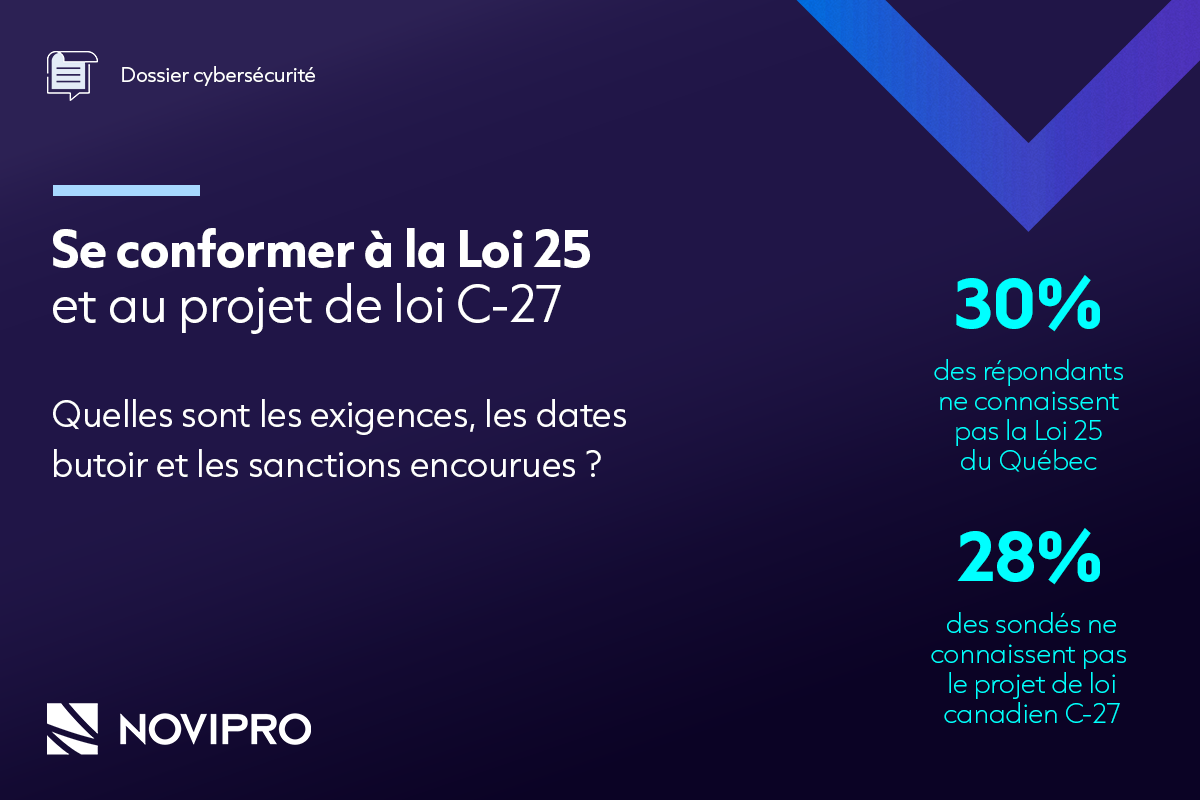

Se conformer à la Loi 25 et au projet de loi C-27

.jpg?width=2500&height=1667&name=25Q3_Cloud_VPC_FR_BLOG%20(1).jpg)

Comment trouver le bon partenaire infonuagique pour votre système IBM i ?

CyberEX Underground, une 5ème édition remarquable

4 étapes essentielles pour assurer la robustesse de votre PCA

5 mythes sur la cybersécurité

-1.jpg?width=1200&height=800&name=25Q3_AAI_Dell_Webinaire_FR_BLOG%20(1)-1.jpg)

Sécurisez vos données et stimulez votre croissance grâce à l'IA

Cybersécurité : Comment les données façonnent les stratégies de demain

5 raisons de réserver votre place à CyberEX Underground 2024

-1.png?width=1027&height=685&name=25Q1_NOV_Dossier%20Cloud_Visuels_V3%20(1)-1.png)