L’intelligence artificielle : un allié clé pour renforcer la cybersécurité

Pause TI - Cybersécurité : les risques du facteur humain

Webinaire | Protégez vos données et renforcez votre cybersécurité

.jpg?width=1200&height=800&name=ImageArticleIBM%20(1).jpg)

Quelles sont les cyberattaques les plus fréquentes en 2025 ?

Cybersécurité : S’adapter à l’ère de l’IA

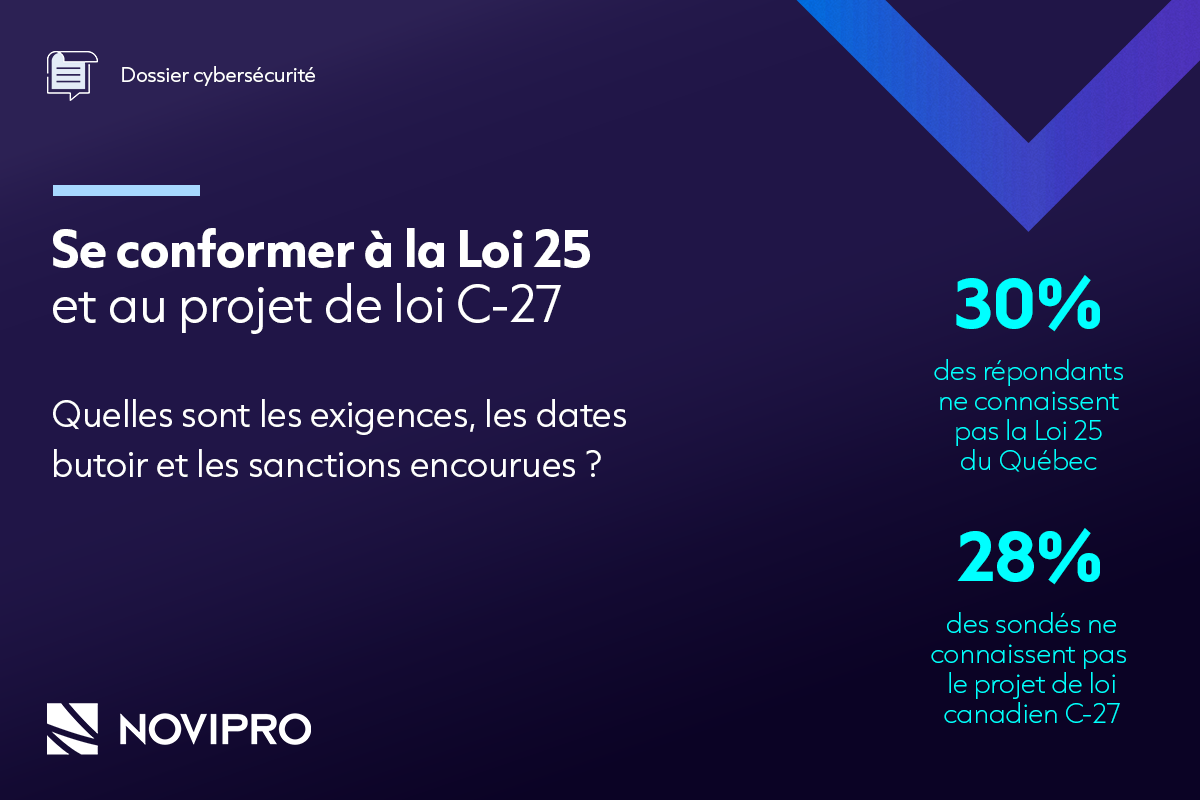

Se conformer à la Loi 25 et au projet de loi C-27

CyberEX Underground, une 5ème édition remarquable

4 étapes essentielles pour assurer la robustesse de votre PCA

5 mythes sur la cybersécurité

Cybersécurité : Comment les données façonnent les stratégies de demain

De cauchemar à solutions : Témoignage de professionnels en TI

5 raisons de réserver votre place à CyberEX Underground 2024

Webinaire | Portrait TI 2024 - Les dernières tendances du marché

Webinaire | La cybersécurité c'est pour tous : petite, moyenne et grande entreprise

Grands changements et amélioration de la qualité du serviceno

Webinaire | Le seul stockage de sauvegarde hiérarchisé sur le marché

Comment Mt. Vernon répond plus rapidement aux menaces émergentes?