Les résolutions en 2026 pour la protection d’identité

.jpg?width=1667&height=1110&name=26Q4_NOV_AMBS_Axya_Webinaire-Blog%20(1).jpg)

Webinaire | Moderniser l’approvisionnement en période d’incertitude

L’intelligence artificielle : un allié clé pour renforcer la cybersécurité

Pause TI - Cybersécurité : les risques du facteur humain

zUSERGroup Montréal — Retour sur l’édition 2025

Pause TI - Portrait TI 2025

Agents intelligents : L’IA qui agit pour votre entreprise

Évènement - NOVIForum (Toronto)

Top 5 des usages concrets de l’IA accessibles aux PME canadiennes

Événement - Libérer le potentiel de l’IA et du cloud

Webinaire | Protégez vos données et renforcez votre cybersécurité

.jpg?width=1200&height=800&name=ImageArticleIBM%20(1).jpg)

Quelles sont les cyberattaques les plus fréquentes en 2025 ?

Évènement - ALL-IN 2025

Cybersécurité : S’adapter à l’ère de l’IA

.jpg?width=2500&height=1667&name=26Q2_Article_Globe%20and%20mail_FR_BLOG%20(1).jpg)

Retour sur l’événement : Nouvelle génération de solutions en IA

Formation AI : retour sur la première édition

.jpg?width=2500&height=1667&name=26Q1_BTS_Chainreaction_Visuel%20blog%20(1).jpg)

Évènement - Chain Reaction

NOVIPRO au Salon Connexion 2025

Évènement - IBM Storage

Explorer les enjeux liés à la souveraineté des données

Évènement - Hybrid Cloud par NOVIPRO - 2e édition

.jpg?width=2500&height=1667&name=26Q1_NOV_AMBS_NOVIForum_Blog%20(1).jpg)

Évènement - NOVIForum - 5e édition

.jpg?width=2500&height=1667&name=26Q1_NOV_AAI_Videns_Event_Blog%20(1).jpg)

Évènement - Formation intelligence artificielle

Évènement VIP - Expérience ARcade

Webinaire | L'infonuagique : nouveau paradigme et souveraineté

NOVIPRO - Communauté zMeetup

Mainframe et infonuagique hybride : La combinaison gagnante

Premier événement zUSERGroup à Québec

Comment IBM watsonx répond à vos besoins en matière d'IA

L'intelligence artificielle, catalyseur incontournable

Comment l'ordinateur central et l'infonuagique coexistent pour la sécurité

Au coeur de l’IA : Obstacles et solutions à l’intégration

.jpg?width=2500&height=1667&name=25Q1_AMBS_Infor_CS_FR_BLOG%20(1).jpg)

La modernisation, vecteur d'une meilleure gestion d'entreprise

Former la jeunesse : Un défi essentiel pour l'avenir des TI

Réduire les cyberrisques avec l'intelligence artificielle et l'automation

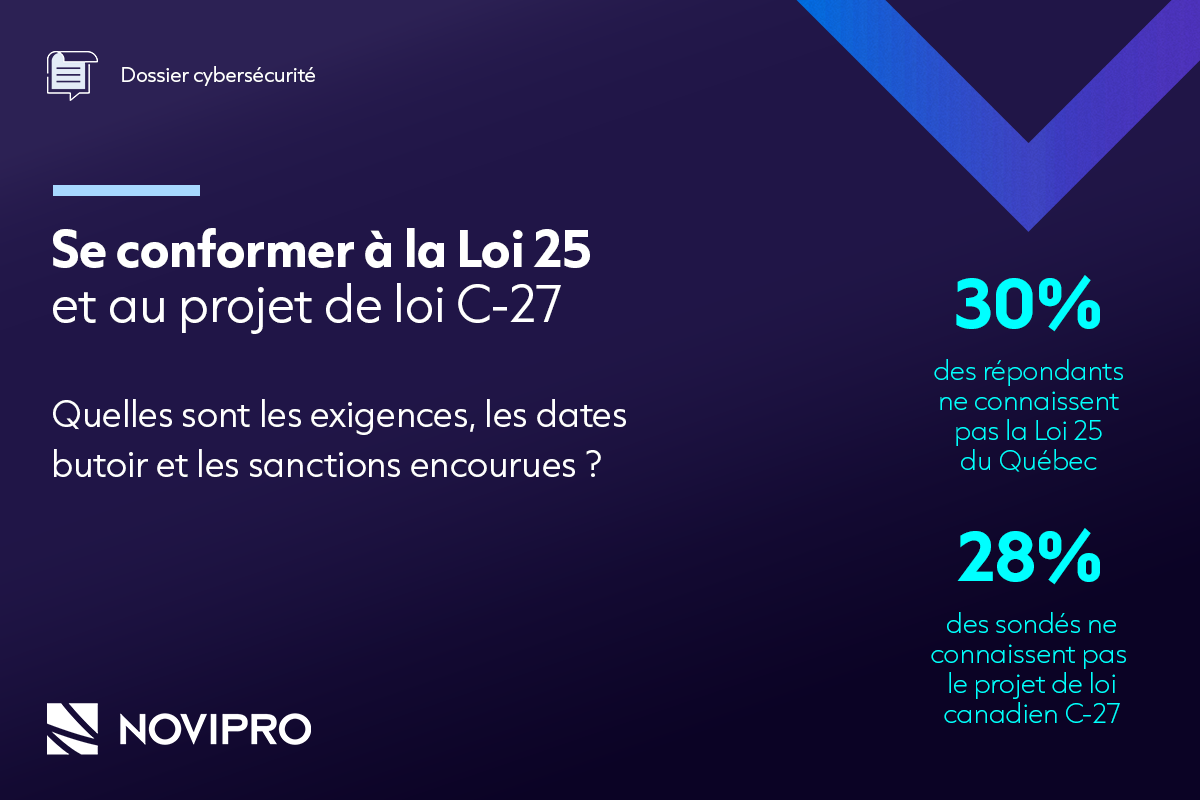

Se conformer à la Loi 25 et au projet de loi C-27

.jpg?width=2500&height=1667&name=25Q3_Cloud_VPC_FR_BLOG%20(1).jpg)

Comment trouver le bon partenaire infonuagique pour votre système IBM i ?

NOVIPRO annonce son partenariat stratégique avec OVHcloud

CyberEX Underground, une 5ème édition remarquable

4 étapes essentielles pour assurer la robustesse de votre PCA

5 mythes sur la cybersécurité

-1.jpg?width=1200&height=800&name=25Q3_AAI_Dell_Webinaire_FR_BLOG%20(1)-1.jpg)

Sécurisez vos données et stimulez votre croissance grâce à l'IA

Cybersécurité : Comment les données façonnent les stratégies de demain

IBM watsonx Code Assistant : moderniser la génération de code

Webinaire | L'intelligence artificielle, l'avenir de votre entreprise

De cauchemar à solutions : Témoignage de professionnels en TI

5 raisons de réserver votre place à CyberEX Underground 2024

4 préoccupations concernant les systèmes IBM® POWER®

NOVIPRO : Notre trajectoire future commence maintenant

Pause TI - Portrait TI 2024 : Édition ressources humaines

Pause TI - Portrait TI 2024 : Édition cybersécurité

Pause TI - Portrait TI 2024 : Édition analyse de données

-1.png?width=1027&height=685&name=25Q1_NOV_Dossier%20Cloud_Visuels_V3%20(1)-1.png)

Comment associer modernisation et sécurité ?

Embauche TI ponctuelle : 10 questions pour propulser votre entreprise

Pause TI - Portrait TI 2024 : Édition investissements en TI

Top 5 des nouveautés d’Infor CSI dévoilées au NOVIForum 2024

Pause TI - Portrait TI 2024 : Édition intelligence artificielle

La troisième décennie de NOVIPRO : Un renouveau ambitieux

Comprendre les impacts de l'acquisition de VMware par Broadcom

Optimisez votre productivité avec l'IA : l'expertise de NOVIPRO et IBM

Grâce à NOVIPRO et Blair : Olymel améliore son efficacité opérationnelle

Pause TI - VMware sous les projecteurs : Perspectives et solutions

Meilleures pratiques pour intégrer des ressources TI temporaires dans votre équipe

Pause TI - Portrait TI 2024 : Édition impact et influence des TI

2e vie TI : Les gagnants du premier concours de NOVIPRO !

Sécurisez vos systèmes de communication en réseau avec NOVIPRO

Besoin de renfort TI cet été ? NOVIPRO est là !

Pause TI - Portrait TI 2024 : Édition infonuagique

NOVIPRO au Salon Connexion 2024

Webinaire | Portrait TI 2024 - Les dernières tendances du marché

En primeur, les tendances du Portrait TI à la Cyberconférence 2024 !

NOVIPRO remporte le titre de meilleure vente de l'année

Webinaire | L'IA selon NOVIPRO : WatsonX, la plateforme d'IA de IBM

Le Portrait TI 2024 selon Bruno Guglielminetti

Évènement - Hybrid Cloud par NOVIPRO

Ces 3 étapes vous garantissent un excellent plan de continuité des affaires

Pause TI - Un infonuagique sécuritaire et flexible

Explorer les réalités de l'IA dans l'expérience client

Protéger ses opérations grâce au plan de continuité des affaires (PCA)

Pause TI - Qu'est-ce qui vous empêche de dormir en cybersécurité ?

NOVIPRO décrypte les 2 récentes annonces de Microsoft

Webinaire | Votre architecture infonuagique est-elle sécuritaire et robuste ?

Webinaire | Pourquoi choisir HCL BigFix pour ma sécurité ?

Webinaire | Reprenez le contrôle de vos dépenses infonuagiques

Pause TI - Protégez votre entreprise des vulnérabilités

.jpg?width=1200&height=800&name=NOV_Pause_TI_EP75_Hub_VF%20(1).jpg)

Pause TI - Du nouveau chez Microsoft !

Pause TI - Unifier son infonuagique hybride avec HPE GreenLake

Webinaire | La résilience face aux cybermenaces avec IBM FlashSystem

Webinaire | Découvrez les avantages de la sauvegarde en services gérés

Webinaire | Planifiez votre migration vSphere 8 avec NOVIPRO

Webinaire | Plongez au cœur de HPE GreenLake

.png?width=1200&height=800&name=Image%20Blogue%20-%20fond%20blanc%20(3).png)

La cybersécurité : un enjeu pour toutes les entreprises

NOVIPRO renouvelle sa certification SOC 2 Type II pour ses services gérés

Optimisez votre investissement dans l’infonuagique avec IBM Turbonomic

Moderniser ses applications grâce à l'infonuagique

Pause TI - Un ERP dans l'infonuagique? Vraiment?

Webinaire | Pourquoi Infor Cloud ?

Webinaire | Portrait TI 2023 : Les dernières tendances du marché

Pause TI - Portrait TI 2023 : Découvrez les faits saillants

Pause TI - Faciliter la gestion documentaire avec M365

Webinaire | La cybersécurité c'est pour tous : petite, moyenne et grande entreprise

Power Automate: petite automatisation, grande productivité

.png?width=1200&height=800&name=Les%20serveurs%20p%C3%A9riph%C3%A9riques%20%20amener%20la%20puissance%20de%20calcul%20l%C3%A0%20o%C3%B9%20se%20trouvent%20les%20donn%C3%A9es%20-%20NOVIPRO%20(2).png)

Serveurs périphériques : amener la puissance de calcul dans les données

Pause TI - Performances infonuagiques optimisées avec IBM Turbonomic

Grands changements et amélioration de la qualité du serviceno

Webinaire | L'infonuagique sans compromis

Webinaire | Le seul stockage de sauvegarde hiérarchisé sur le marché

Teams, SharePoint, Microsoft365 : quelle solution pour quelles tâches?

%20d%E2%80%99Infor%20-%20NOVIPRO.png?width=1200&height=800&name=Nouveaut%C3%A9s%20pour%20CloudSuite%20Industrial%20(SyteLine)%20d%E2%80%99Infor%20-%20NOVIPRO.png)

Nouveautés pour CloudSuite Industrial (SyteLine) d’Infor

Pause TI - Solution Infonuagique Hybride

L’open banking, prochaine révolution du marché financier canadien

Pause TI : Les Edge Servers relèvent les défis des entreprises

Zoom sur la solution multinuage de Nutanix

Webinaire | Tout ce que vous devez savoir sur Microsoft Azure

Préparer une migration technologique au sein de votre entreprise

Pause TI - L'approche plate-forme dans le contexte du Decisioning

Pause TI : Valorisez vos données d’historiens avec TrendMiner

Webinaire | Tirez le meilleur parti de votre Syteline avec SourceDay

Créer une mémoire d’entreprise

Comment Mt. Vernon répond plus rapidement aux menaces émergentes?

Comment tester les solutions antivirus de nouvelle génération

La loi 25 : Est-ce que cela me concerne? 3 questions qui portent à réflexion

Cybersécurité : comment Netflix maintient son environnement sûr ?

Ce précieux outil vous aide à contrer les cyberattaques efficacement

Pause TI - Modernisez votre application vers l'infonuagique !

Webinaire | Comment améliorer la cyber-résilience de votre entreprise ?

Nos balados - Pause TI

Pause TI - Adoptez une infrastructure TI innovante

Atelier | Comment détecter et prévenir les risques de manière unifiée?

Un comparatif sur les plate-forme Software as a Service (SaaS)

Simplifier la sécurité des terminaux avec une plate-forme Cloud

Rapport d’information sur la sécurité à l’échelle mondiale

Webinaire | Êtes-vous prêt à répondre à une cyberattaque?

Webinaire | Êtes-vous prêt à faire face aux dernières obligations sur la Loi 25?

Êtes-vous prêt à répondre à une cyberattaque?

Une stratégie réfléchie pour répondre à une cyberattaque

WEBINAIRE: Relevez-vous rapidement d'une cyberattaque

Comment se lancer dans l’industrie 4.0

-1.png?width=800&height=450&name=Visuels%20Livres%20Blancs%20Hubspot%20(46)-1.png)

Cloud hybride : les choses à faire et à ne pas faire

-1.png?width=800&height=450&name=Visuels%20Livres%20Blancs%20Hubspot%20(45)-1.png)

Top 20 des questions réponses sur le cloud privé

Webinaire | Le Cloud? Oui, mais à vos conditions!

Pause TI - Endpoint Security

Webinaire | 7 tendances TI à surveiller au Canada

Webinaire | De la gouvernance à la techno: comment garder le contrôle des coûts dans le cloud?

Webinaire | Cybersécurité proactive : Prendre en charge votre parcours de sécurité et de conformité

Trois incontournables pour la protection des données contre les ransomwares

7 conseils pour sauvegarder les données de votre entreprise

Ransomwares: 4 façons de protéger et récupérer vos données

-1.png?width=800&height=450&name=Visuels%20Livres%20Blancs%20Hubspot%20(44)-1.png)

Rapport mondial sur le coût des menaces internes 2022

Pause TI - Ransomware Attack

Webinaire | How Much are Insider Threats costing your company?

Les enjeux technologiques et cyberattaques en 2022 | Portrait TI 2022

Webinaire | Le coût du phishing : une plongée en profondeur dans les dernières tendances

Pause TI - Démystifier l’approche Zero Trust Security du NIST

Commencez 2022 en sensibilisant votre personnel à la cybersécurité

Les entreprises appelées à mieux protéger les données personnelles

Cybersécurité: pourquoi ne pas recourir à une firme externe?

Québec veut créer une zone d’innovation de calibre mondial

Attaques de rançongiciels : êtes-vous prêt à les affronter?

La gestion des actifs logiciels : une solution payante!

Redoubler d’inventivité pour affronter la pénurie de puces

Pause TI - Gestion du risque de tous les appareils IP

IT Break - The ROI of Proactive Cybersecurity

IT Break - Effective Detection & Response By Connecting People, Process & Technology

Pause TI - Rapport 2021 sur le coût d'une violation de données au Canada

Pause TI - Ransomwares : comment l'IA contient la menace de manière chirurgicale

Des solutions indispensables dans le coffre à outils d’un expert TI

Pourquoi mon entreprise manufacturière est une cible de choix pour les pirates?

Pause TI - Appliquer l'IA pour la sécurité

Pause TI - API Security

Pause TI - DevSecOps

Les 10 principes pour assurer une bonne sécurité dans le Cloud

L’approche de Sécurité par couche de Commvault

La force et la faille souvent sous-estimées : l’humain - Comment éviter que plusieurs années d’efforts ne s’évaporent en un clic ?

La cyber-résilience : effet de mode ou impératif organisationnel?

La résilience aux incidents de sécurité du point de vue juridique : « The Price is Right »?

En avez-vous vraiment besoin? Mythes et réalité sur les bases de protection en entreprise

Perception de risques et de sécurité, changeons notre approche

Gestion de la sécurité évoluée pour nos entreprises en évolution

Hygiène informatique : les essentiels pour se protéger

Qu'en est-il de la cybersécurité en santé ?

L'avenir commence aujourd'hui : se préparer à 2030

Pourquoi COVID-19 a accéléré la demande canadienne d'identité numérique

5 moyens sûrs de tuer la sensibilisation à la sécurité dans votre organisation

La transformation numérique et la cybersécurité

Évaluation des risques: Un oeil sur l’horizon

Microsoft’s Approach to Security

Cybersecurity Operations Best Practices

Saviynt, la plateforme Cloud no 1 de Gestion des Identités et des Accès (GIA)

Microsoft Defender for Identity (également connu sous Azure ATP)

Les 10 incidents les plus importants et les plus audacieux liés aux menaces d'initiés en 2020-2021

Relever le niveau - Comment les analyses et les visualisations augmentent votre couverture et votre efficacité

Les deux faces de la pièce PAM & Sécuriser tous les aspects du privilège

La nouvelle gouvernance des données sous le Projet de loi n°64 : à vos marques, prêts, conformez!

Protéger l'identité numérique : Sécuriser l'accès en permanence

Sécurité des données pour la croissance : une approche basée sur le risque

Voyez vos risques. Prenez des mesures simples pour arrêter les rançongiciels

Changer le paradigme de l'analyse de la sécurité : Chasse et réponse aux cybermenaces dans un monde transformé numériquement

Sécurisez votre croissance avec le zero trust : 3 histoires pour la nouvelle normalité

-1.png?width=1280&height=720&name=Fortinet%20-%20LA%20CONFIANCE%20N%E2%80%99EXCLUS%20PAS%20LE%20CONTR%C3%94LE%20(ZTNA)-1.png)